Edorta Echave, nuestro colaborador y escritor de este post sobre ciberseguridad es un destacado especialista en ciberseguridad industrial con más de una década de experiencia en el campo de las telecomunicaciones y la protección de infraestructuras críticas. Con formación como Técnico Superior en Sistemas Informáticos y Telecomunicaciones y titulado en “Diseño y Seguridad en Redes” por la Universidad Pública del País Vasco, ha desarrollado una sólida carrera en torno a la seguridad de sistemas y redes. A lo largo de su trayectoria, ha obtenido certificaciones de prestigio como CCNA e ITIL, y ha colaborado activamente con entidades clave del sector.

Desde su ingreso en el Centro de Ciberseguridad Industrial en 2014, donde actualmente es coordinador para País Vasco, ha liderado proyectos de seguridad en sectores como el eléctrico, automoción y manufactura, tanto en el ámbito nacional como internacional. En su rol actual como Responsable de Ciberseguridad Industrial en Grupo ARANIA, es responsable de proteger uno de los referentes europeos en la transformación del acero. Además, su labor como consultor, ingeniero y arquitecto de soluciones de ciberseguridad le ha permitido adquirir amplia experiencia en entornos complejos y de alta exigencia.

Cuenta con diversas certificaciones, incluidas las de fabricantes líderes como Siemens, Fortinet y Kaspersky, y destaca por su certificación “Expert” en el estándar ISA/IEC 62443, reconocido a nivel internacional. Coautor del libro Ciberseguridad Industrial e Infraestructuras Críticas, es además ponente en eventos del sector, profesor universitario y fundador del blog especializado Enredando con Redes.

Para los que hemos elegido la Ciberseguridad o especialidad técnica como disciplina profesional, el término “Cloud” o “Nube” no es algo nuevo. En absoluto. Esta tecnología viene empleándose como un recurso más de entre las diferentes soluciones tecnológicas que una empresa, de mayor o menor tamaño, puede recurrir.

Ahora bien, ¿qué es la nube? Podríamos resumirlo como el conjunto de servicios que una compañía de la talla de Microsoft, Google, Amazon, entre otros, pone a nuestra disposición para que podamos desplegar en ellos nuestras aplicaciones; servidores; datos; sistemas; y todo aquello en encaje con su oferta. Nos permite no disponer de todo lo necesario en nuestras instalaciones, sino que lo podemos externalizar evitando así costes de mantenimiento, soporte, consumo eléctrico, renovación periódica, licencias, etc. La forma de consumir dichos servicios puede ser diversa, siendo los más comunes IaaS (Infrastructure as a Service); SaaS (Software as a Service) o PaaS (Platform as a Service).

No obstante, cuando hablamos de nube debemos tener en cuenta la existencia de tres tipos de ellas. Por un lado, tenemos las Nubes Públicas en la que los servicios están expuestos en redes públicas siendo “fácilmente” identificables. Nubes Privadas, en las que una organización concentra todos sus servicios en una única sede y las comparte con otras dispersas geográficamente. Y finalmente, Nubes híbridas, un escenario en el que los Públicas y Privadas conviven entre sí.

Es evidente que la “Nube” aporta múltiples beneficios. Flexibilidad, ahorro en costes, almacenamiento, unificación de recursos, capacidad de cómputo para operaciones complejas, escalabilidad, entre otros muchos. Sin embargo, aunque lo hagamos con empresas de renombre como las que mencionábamos anteriormente, hay algunas cuestiones que debemos tener en cuenta relativas a la ciberseguridad.

Una de ellas es contar con proveedores que nos ofrezcan garantías. Existe una gran oferta de ellos, y con costes más económicos que otros. Es por ello que no nos debemos dejar llevar por lo atractivo del precio, porque a veces lo “barato sale caro”.

Unido a ello está conocer la ubicación de los Centros de Procesamiento de Datos en los que esos proveedores alojan los servicios que nos ofrecen. ¿Porqué? Porque dependiendo de la localización geográfica podría aplicarse, o no, normativa o legislación que proteja la manera en la que nuestros datos son tratados. En muchos casos para garantizar la alta disponibilidad se cuenta con réplicas en diferentes partes del mundo.

También si adjunto a esos servicios, existen métodos o mecanismos que salvaguarden la información, software o sistemas que decidimos almacenar, instalar o desplegar en sus infraestructuras. Hemos de tener en cuenta que dichos proveedores, en general, nos garantizan la disponibilidad de los servicios contratados, pero es nuestra responsabilidad decidir cómo los protegemos y controlamos los accesos.

En este sentido, dicha información, una vez que esté alojada puede ser compartida de diferentes maneras y con amplia variedad de destinatarios. La misma es uno de los activos más valiosos para las compañías por lo que establecer controles que permitan controlar la forma, acceso y sobre todo gestionar de una manera lo más sencilla posible, pero a la par que efectiva, resulta crucial para no perder el control de toda ella.

No obstante, hemos de tener en cuenta un aspecto importante. Puede haber información que, si bien en su esencia no se considere confidencial o sensible, sí puede ser crítica en el sentido que, si se pierde, se manipula o simplemente se compromete, puede producir una consecuencia o impacto negativo para la organización en cuestión.

Visto y considerando el valor que tiene para las organizaciones el acudir a servicios en la nube, no sin antes evaluar y considerar la calidad, modo, reputación, garantía y términos legales; también los mismos pueden ser objetivos de actores malintencionados. Esto es, tratar de comprometer aquellos sistemas, infraestructuras, software o datos que las compañías tienen desplegados o depositados en los citados proveedores.

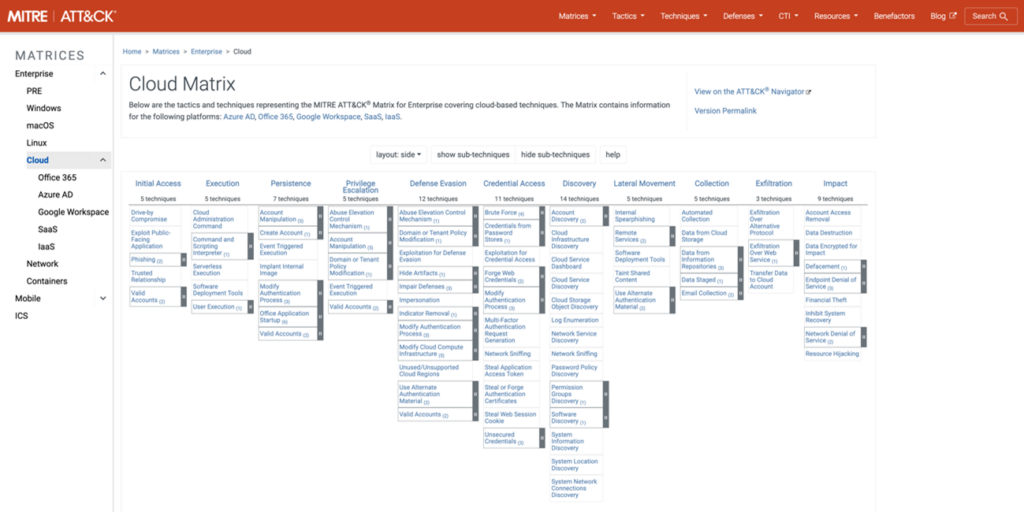

Para hacernos una idea de lo atractivo que resulta podemos acudir a la matriz MITRE ATT&CK, la cual dispone de un apartado específico para ámbitos “Cloud”. MITRE ATT&CK es una base de conocimiento público donde se recogen las Tácticas, Técnicas y Procedimientos que atacantes llevan a cabo. La misma está construida a partir de sucesos e incidentes, los cuales han sido documentados y registrados.

A tenor de lo anterior, y viendo lo atractivo que resultan las infraestructuras en la nube resulta necesario establecer mecanismos que los protejan, es decir, incluir la Ciberseguridad en todo el ciclo de vida de los servicios que empleemos. En este sentido el instituto NIST (National Institute Of Standards of Tecnology) ya nos da algunas pautas sobré que considerar en su publicación NIST SP 800-210.

Pero, ¿por qué?

Nos va a permitir proteger nuestros datos impidiendo que usuarios no autorizados puedan acceder a ellos garantizando así la confidencialidad, integridad y disponibilidad. En este último punto, garantizar la continuidad del negocio ya que la pérdida de la información o datos puede impactar negativamente en la actividad de las compañías. También, nos va a permitir cumplir con requerimientos normativos o específicos de la actividad que realicen las compañías en la que se requieran controles y mecanismos específicos.

Ahora bien, para hacer frente a lo anterior, ¿en qué debemos focalizarnos para reducir los riesgos que pueden presentar estos servicios? Como sucede en otros ámbitos, no basta con acometer una acción concreta, sino varias. Es decir, la suma de todas ellas será lo que nos permita alcanzar un nivel de riesgo que pueda ser aceptado para la organización. La ciberseguridad al 100% y el riesgo cero, no existen.

Algunos de los aspectos más importantes podrían centrarse en:

- Los datos; decidir qué vamos a “subir” a la nube evitando aquellos que puedan ser confidenciales, críticos o sensibles, debiendo incluso cifrarlos para garantizar la confidencialidad de los mismos. No nos podemos olvidar que “la nube” es el ordenado de otra compañía.

- Control de Acceso; determinar qué, o quién, va a acceder a los recursos en la nube. Podemos hablar de personas, software u otras plataformas.

- Software; proteger el software desplegado en la nube mediante su desarrollo seguro, así como la aplicación periódica de parches y actualizaciones.

- Comunicaciones; determinar qué comunicaciones y grado de interoperabilidad van a tener nuestros sistemas o aplicaciones para implementar recursos que permitan las estrictamente necesarias, inspeccionar el flujo de datos y cifrado de las mismas.

- Equipos finales; sean estos los equipos de los usuarios que interactúan con los recursos en la nube o servidores alojados en la infraestructura del operador, implementar herramientas de protección en alguno de sus formatos como, Antivirus, EPP, EDR.

No obstante, hemos de tener presente que la responsabilidad es compartida, entre el proveedor de servicios y su cliente. Esto es, nosotros. Es decir, por un lado, el Proveedor tratará de garantizar la disponibilidad de los servicios y que éstos no dejen de prestarse por un ataque; y por otro, nosotros que deberemos proteger aquellos datos, accesos y demás elementos para evitar brechas, exfiltraciones o compromisos.

Ya para finalizar, “la nube” en cualquiera de sus formas, Privada, Pública o Híbrida; formatos, IaaS, PaaS o SaaS aporta múltiples beneficios para las organizaciones, pero hemos de tener presente que los aplicaciones o sistemas que decidamos desplegar deberán aplicarse medidas que permitan garantizar la confidencialidad, integridad y disponibilidad de los datos o información que decidamos tratar, gestionar, almacenar o explotar con ellas. Da igual que sea Microsoft, Google, o Amazon, muchas veces somos nosotros mismos que con nuestro exceso de confianza, negligencias, desconocimiento o simplemente error humano somos los que permitimos que actores malintencionados puedan hacer lo que no deberían.